Muchos sabemos que hoy en día la gran mayoría de las empresas (para no decir que todas) existen restricciones para el acceso a la web.

Pero nos preguntamos ¿es posible evitar estas restricciones o filtros? claro que es posible, gracias a la red TOR.

El proceso que explicare a continuación, fue realizado en la distribución Debian 6 (Squeeze) en conjunto con el navegador web Iceweasel 3.5.

Primero que nada procedemos abrir una terminal o consola y nos colocamos como usuario root.

Podemos realizar una búsqueda de los paquetes tor y privoxy de la siguiente manera:

#aptitude search tor privoxy

OJO si nos les aparece dichos paquetes, revisen sus repositorios; o de igual manera pueden descargar dichos paquetes desde sus respectivas paginas web:

- TOR

- PRIVOXY

Ya verificado si tenemos nuestros paquetes, los procedemos a instalar:

#aptitude install tor privoxy -y

Una vez instalados procedemos a configurar el privoxy; su archivo de configuración se encuentra en /etc/privoxy, alli buscamos un archivo llamado config

En este archivo lo que hacemos es agregar un par de lineas:

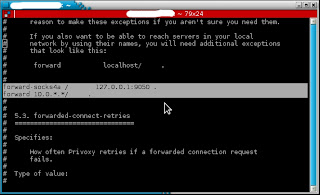

forward-socks4a / 127.0.0.1:9050 .

forward 192.168.0.*/ .

Dichas lineas pueden ser agregadas al final del archivo; o si eres unos (as) de esos que le gustan el orden, los puedes colocar en en el punto 5.2

MOSCA, con los puntos (.) al final de cada linea, tienes que colocarlos; y la ip de la segunda linea seria la de tu servidor Proxy Squid.

Como se muestra en la imagen, así debería quedar las 2 lineas que agregaron en el archivo de configuración del privoxy.

Ya terminado este paso, procedemos a reiniciar los servicios de privoxy y tor

#/etc/init.d/privoxy restart

#/etc/init.d/tor restart

Verificamos que el privoxy este funcionando, ejecutando el comando netstat de la siguiente manera:

#netstat -an |grep 9050

y nos daría un resultado como el siguiente:

tcp 0 0 127.0.0.1:9050 0.0.0.0:* LISTEN

Hasta aquí vamos bien; pero nos hace falta un complemento para el Iceweasel llamado Torbutton, el cual puede ser descargado directamente de la pagina oficial de TOR o simplemente instalarlo directamente desde la web de los complementos de mozilla.

Luego de haber instalado el complemento, te pedirá iceweasel que lo reinicies; luego del reinicio, en la parte inferior derecha nos muestra el torbutton desactivado (como se muestra abajo en la imagen)

Ahora solo con darle un clic derecho, nos muestra una pantallita con varias opciones, el cual le damos: Cambiar estado del Tor, y nos los coloca como se muestra abajo en la imagen; ademas aprovechamos y verificamos si estamos navegando en la red Tor verificándolo en el siguiente link:

Si todo a salido bien, nos indica que estas navegando en la red Tor indicándote una IP de como te verían desde afuera (ojo yo le borre la ip en la imagen).

Bueno espero haya sido de gran ayuda este mini tutorial; solo compartan la información, el internet es libre; eso si, sin hacerle daño a los demás.

OJO cualquier error por favor indicarme o si ven cualquier otro proceso mas fácil y rápido de hacer, solo avisenme.

saludos....

Referencias WEB

Si tenemos en cuenta que tuvieramos un proxy squid con dansguardian, hasta ahí tal vez podría funcionar esto, ya que estos filtros aún trabajan con los nombres o datos que puedan contener los sitios-siempre y cuando no pasen por SSL-.

ResponderBorrarY como TOR y los demás proxys suelen usar IP's, aquí en la empresa donde en trabajo se ha aplicado las políticas de bloqueo absoluto por defecto de todos los IP's y nos hemos dado el trabajo de seleccionar los sitios permitidos para los usuarios como sitios de consultas al gobierno, etc, e identificar los IP's y solamente permitir accesos a esos IP's.

E incluso para sitios permitidos que usan SSL, de modo que si hubiera algún proxy que intente hacer tunnel por SSL, si su IP no está en nuestra lista de permitidos, simplemente se le hace DROP.

Con esto, adios usuarios curiosos que intentan esquivar las restricciones de acceso en entornos corporativos.

Muy interesante!